7 Minuten

Einleitung

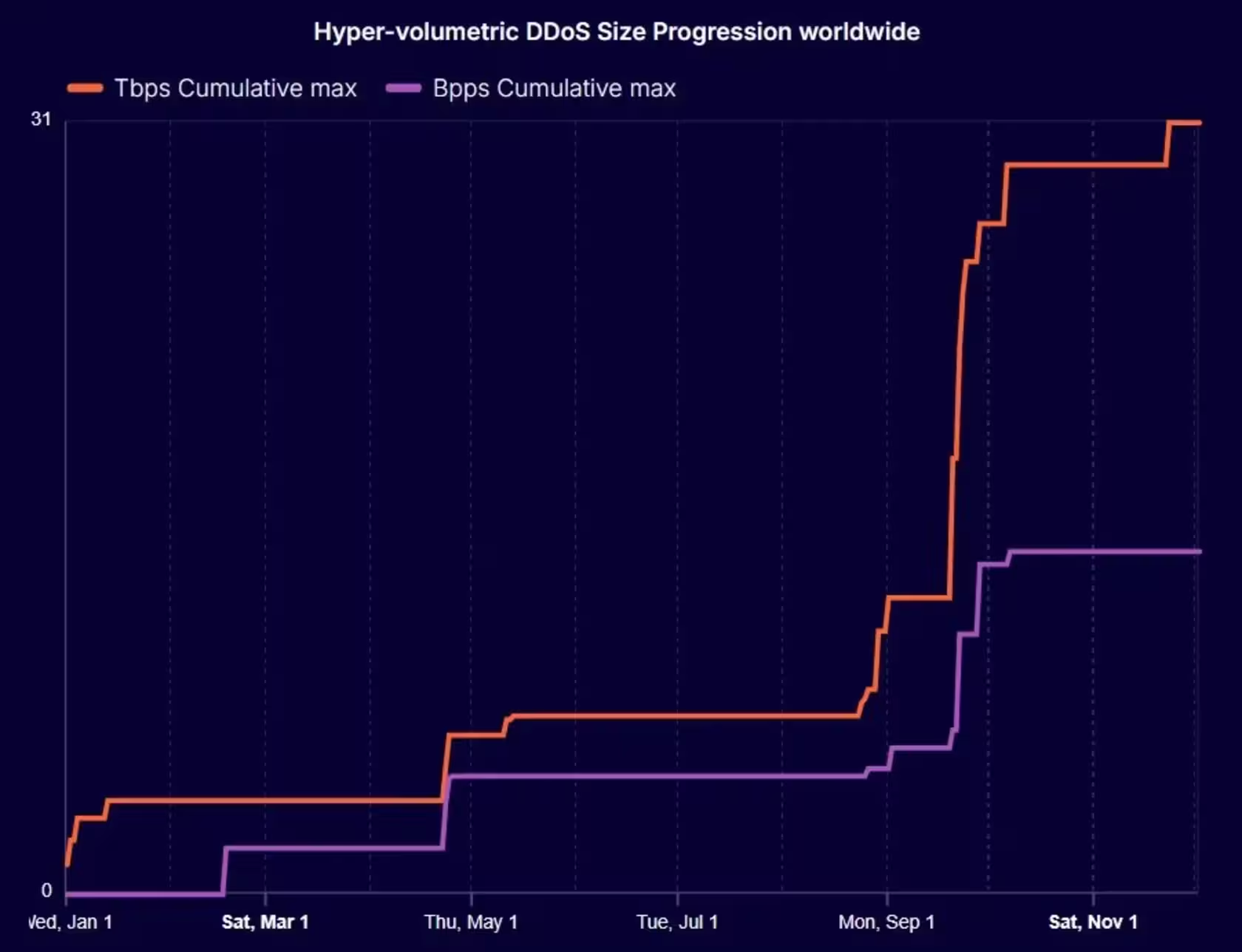

Stellen Sie sich das Internet unter einem Wasserfall von Datenverkehr vor, so gewaltig, dass er 2,2 Millionen Menschen entspricht, die gleichzeitig 4K-Videos streamen. Das ist keine Übertreibung — das ist das Ausmaß, das Cloudflare im Dezember maß, als ein Paar Botnetze einen Distributed Denial-of-Service-(DDoS-)Angriff mit 31,4 Tbps entfesselte.

Kurz. Plötzlich. Katastrophal. Dies waren nicht die langsamen, sondierenden Angriffe, an die Verteidiger gewöhnt sind. Stattdessen sah das Netzwerk massive, burstartige Schläge: Sekundenlange Fluten, die ISPs, Cloud-Anbieter und sogar nationale Routing-Infrastrukturen überraschen können, wenn Abwehrmechanismen nicht auf diese Größenordnung ausgelegt sind.

Cloudflare berichtet, dass der Spitzenverkehr 31,4 Tbps erreichte — ungefähr 2,2 Millionen gleichzeitige 4K-Streams.

Wer sind die Akteure hinter dem Angriff?

Hinter den Schlagzeilen stehen zwei Botnetze: Aisuru und Kimwolf. Aisuru ist das Arbeitstier — eine Armee schlecht gesicherter IoT-Geräte, DVRs und virtueller Maschinen, die Angreifer durch Ausnutzen von Standardpasswörtern und veralteter Firmware rekrutieren. Kimwolf konzentriert sich auf das Android-Ökosystem und infiziert ältere Telefone, Smart-TVs und Set-Top-Boxen. Zusammen speisen sie eine globale Angriffsfläche, die Brasilien, Indien, Saudi-Arabien und andere Regionen umfasst und deren Wirkung durch geografische Konzentration verstärkt wird.

Wie verwandeln Angreifer Geräte in Waffen?

Die Mechanik dahinter ist marktwirtschaftlich: Kompromittierte Netze werden nicht nur kontrolliert, sie werden auf Untergrundforen vermietet. Kriminelle mieten Zugriff auf ein Botnetz für eine Kampagne und vervielfachen so die Anzahl der Bedrohungsakteure, ohne eigene Infrastruktur aufbauen zu müssen. Das Ergebnis ist eine kommerzialisierte DDoS-Ökonomie, die schnell skaliert.

Technische Details der Angriffsvektoren

UDP-Floods: Rohes Volumen zur Sättigung

Technisch stützen sich die Angriffe auf zwei grobe Instrumente: Hochvolumige UDP-Floods, die Rohbandbreite und Pipe-Kapazität sättigen, und massive HTTP-Floods, die darauf abzielen, Anwendungsschichten wie Online-Spielplattformen und Streaming-Dienste zu überlasten. UDP-Floods senden große Mengen an ungefragten Paketen an Zieladressen und erzwingen so, dass Router, Firewalls und Link-Kapazitäten auslasten. Da UDP verbindungslos ist, lässt sich der Datenstrom sehr leicht mit geringem Overhead generieren — ideal für Angreifer, die rohe Durchsatzkraft benötigen.

HTTP-Floods: Zielgerichteter Angriff auf Anwendungen

Im Gegensatz dazu zielen HTTP-Floods auf die Logik und Ressourcen der Anwendung selbst: Sessions, API-Endpunkte, Authentifizierungsflüsse oder ressourcenintensive Endpunkte. Solche Angriffe simulieren legitimen Verkehr (z. B. GET- oder POST-Anfragen) und erfordern daher tiefere, anwendungsbezogene Filtermechanismen zur Unterscheidung von echtem Nutzerverhalten und bösartigem Traffic.

Hybridangriffe: Kombination verschärft die Abwehr

Wenn beide Vektoren gleichzeitig eingesetzt werden, muss die Abwehr sowohl die Bandbreite am Rand (Edge) als auch die Anwendungslogik tiefer im Stack abdecken — ein teures und komplexes Verteidigungsprofil. Netzbetreiber benötigen DDoS-Scrubbing, automatisierte Verkehrsklassifizierung, skalierbare Load-Balancer und WAF-Regeln (Web Application Firewall), die dynamisch angepasst werden können.

Skalentrend und wirtschaftliche Auswirkungen

Cloudflare berichtet, dass die potenzielle Angriffskapazität innerhalb eines Jahres um das Siebenfache gewachsen ist. Das ist kein langsamer Trend; es ist exponentielles Wachstum an verfügbarer Feuerkraft für jeden, der bereit ist, für Zugang zu zahlen. Für Netzbetreiber bedeutet das: Planung für Spitzen, die vor Kurzem noch undenkbar waren.

Diese Entwicklung hat direkte wirtschaftliche Auswirkungen: erhöhte Kosten für Überprovisionierung, Investitionen in DDoS-Schutzlösungen, teurere Transitverträge, zusätzliche Monitoring- und Incident-Response-Ressourcen sowie potenzielle Einnahmeverluste durch Ausfälle. Dienstanbieter müssen Budget, Architektur und Service-Level-Agreements (SLAs) überdenken, um solche Spitzen abzufedern.

Geografische Verteilung und Operator-Risiken

Die geografische Streuung der kompromittierten Geräte spielt eine zentrale Rolle. Konzentrierte Infektionsherde in bestimmten Ländern oder Regionen können lokale ISP-Infrastrukturen überlasten, während eine global verteilte Botnet-Flotte eine koordinierte, schwer abzuwehrende Welle erzeugt. Besonders problematisch ist, wenn kritische Netzknotenpunkte oder Backbones durch sekundäre Effekte beeinträchtigt werden: selbst gut geschützte Dienste leiden, wenn Transitpfade oder Peering-Links ausgelastet sind.

Was bedeutet das für Nutzer und Anbieter?

Für Verbraucher: Grundlegende Hygiene bleibt wichtig

Für Endnutzer gilt weiterhin: Patches einspielen, Firmware aktualisieren und Standardpasswörter ändern. Viele IoT-Geräte werden mit leicht zu erratenden Standard-Credentials ausgeliefert oder erhalten keine Sicherheitsupdates mehr; diese Endgeräte sind das Rohmaterial für Botnetze. Verbraucher sollten Geräte aus vertrauenswürdigen Quellen kaufen, automatische Updates aktivieren und nach Möglichkeit Geräte in getrennten Subnetzen (z. B. separates IoT-VLAN) betreiben.

Für Diensteanbieter: Architektur und Notfallplanung

Für Betreiber ist jetzt der Zeitpunkt, Traffic-Engineering, Überkapazität (Surge Capacity) und schnelle Failover-Strategien zu überdenken. Wichtige Maßnahmen umfassen:

- Skalierbare DDoS-Schutzlösungen und Scrubbing-Services an mehreren Standorten

- Automatisierte Erkennung und Ratelimiting auf Anwendungsebene

- Fallback-Routen, Anycast-Architekturen und redundante Peering-Strategien

- Regelmäßige Lasttests und Incident-Response-Playbooks

All dies verlangt Investitionen in Überwachung (NetFlow, sFlow, BGP-Monitoring), Playbooks für Eskalation und Kooperation mit Transit- und Peering-Partnern.

Politische und regulatorische Implikationen

Für Politikmacher und Anbieter wirft der Vorfall Fragen zur Lieferkette von Geräten und zu minimalen Sicherheitsstandards für vernetzte Hardware auf. Sollten Hersteller verpflichtet werden, sichere Standardeinstellungen und regelmäßige Firmware-Updates bereitzustellen? Sind Mindestprüfungen für IoT-Geräte notwendig, bevor sie in großem Umfang in Netzwerke gelangen? Regulatorische Rahmenwerke können helfen, die Basissicherheit zu erhöhen und damit das Rohmaterial für Botnetze zu schwächen.

Praktische Gegenmaßnahmen und Verteidigungsstrategien

Netzwerkseitige Maßnahmen

Netzwerkseitig sollten Betreiber Anycast-Architekturen, verteilte Scrubbing-Services und dynamisches Routing nutzen, um Lasten zu verteilen. Quality-of-Service-(QoS)-Policies, BGP-Route-Filter und Source Address Validation (z. B. RPKI, BCP 38) sind wesentliche Elemente, um Missbrauch zu erschweren.

Anwendungs- und Plattformschutz

Auf Anwendungsebene sind WAFs, Layer-7-Rate-Limiting, CAPTCHA-Mechanismen und adaptive Challenge-Response-Verfahren wichtige Werkzeuge. Lastspitzen können durch Caching, CDN-Einsatz und Trennung von statischen und dynamischen Inhalten abgemildert werden. Bei Online-Spielen etwa helfen Snapshotted-Authorisierungspfade und serverseitige Verbindungsvalidierung, Missbrauch zu reduzieren.

Kooperation und Informationsaustausch

Kooperation zwischen ISPs, Cloud-Anbietern, CERTs und Sicherheitsanbietern verbessert die Reaktionsfähigkeit. Teilen von IOC (Indicators of Compromise), Traffic-Telemetrie und Blackholing-Strategien können helfen, Angriffe schneller einzudämmen.

Empfehlungen für Hersteller und Zulieferer

Hersteller sollten Sicherheits-by-Design implementieren: sichere Voreinstellungen, minimale Exponierung offener Ports, signierte Firmware-Updates und einfache Möglichkeiten zur Deaktivierung unsicherer Dienste. Transparenz in Bezug auf Lebenszyklus und Update-Verpflichtungen für Geräte hilft Betreibern, Risiken besser einzuschätzen.

Analyse der Ökonomie hinter DDoS-as-a-Service

Die Vermietung von Botnetzkapazitäten auf Untergrundmärkten hat eine Industrialisierung von DDoS-Angriffen zur Folge. Diese Ökonomie bietet niedrige Eintrittsbarrieren: Angreifer müssen nicht mehr investieren, sondern können Kapazität mieten. Dadurch entstehen variable, leicht skalierbare Bedrohungen mit kurzfristiger Verfügbarkeit hoher Feuerkraft. Für Verteidiger bedeutet das, dass Prävention und Resilienz wirtschaftlich wettbewerbsfähig gestaltet werden müssen.

Langfristige Trends und Ausblick

Der gemessene Anstieg der Angriffskapazität deutet auf mehrere langfristige Trends hin: zunehmende Verbreitung vernetzter Geräte, anhaltende Nutzung veralteter Software, und eine Professionalisierung krimineller Ökosysteme. Parallel wird die Verteidigungsseite intelligenter: Machine-Learning-basierte Anomalieerkennung, automatisierte Mitigation-Workflows und stärker verteilte Netzwerkarchitekturen werden zentral. Dennoch bleibt die Lücke zwischen Angreifern und Verteidigern bestehen, solange grundlegende Sicherheitspraktiken nicht flächendeckend durchgesetzt werden.

Schlussfolgerung

Wir können dies als eine weitere alarmierende Statistik behandeln — oder als Weckruf. So oder so wird die Infrastruktur, die unsere Apps, Spiele und Videos transportiert, in einem Ausmaß auf die Probe gestellt, das eine neue Normalität in der Cybersecurity-Vorbereitung erzwingt. Sind wir bereit für die nächste Flutwelle? Die Antwort hängt von koordinierter Prävention, technologischer Investition und politischer Regulierung ab.

Praktische Checkliste: Sofortmaßnahmen

- Für Endnutzer: Geräte aktualisieren, Standardpasswörter ändern, IoT-Geräte in separaten Netzen betreiben.

- Für Betreiber: DDoS-Schutz skalieren, Anycast- und Scrubbing-Services einsetzen, Notfallpläne aktualisieren.

- Für Hersteller: sichere Voreinstellungen, signierte Updates, klare Lifecycle-Informationen bereitstellen.

- Für Politikmacher: Mindestanforderungen für IoT-Sicherheit prüfen und fördern sowie Informationsaustausch unterstützen.

Durch diese Maßnahmen lässt sich die Angriffsfläche reduzieren, Reaktionszeiten verkürzen und die Gesamtresilienz von Netzwerken und Diensten erhöhen. Langfristig ist eine Kombination aus technischer Robustheit, ökonomischen Anreizen und regulatorischen Standards notwendig, um das Risiko solcher massiven DDoS-Angriffe zu mindern.

Quelle: smarti

Kommentar hinterlassen