10 Minuten

Binance-Gründer auf möglichen staatlich geförderten Angriff hingewiesen

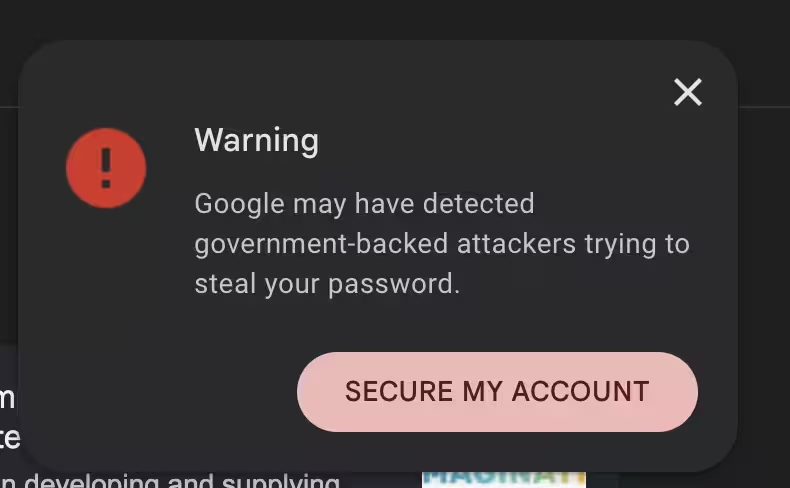

Changpeng Zhao, besser bekannt als CZ, teilte eine Google-Sicherheitswarnung, die einen möglichen Zugriffversuch durch "government backed hacking attackers" auf eines seiner Konten markierte. Der ehemalige Binance-CEO veröffentlichte die Warnung auf X, was in Krypto- und Cybersicherheitskreisen Diskussionen über die zunehmende Bedrohung durch staatlich geförderte Hackergruppen entfachte, die sich auf prominente Persönlichkeiten und Infrastruktur der Kryptowährungsbranche konzentrieren.

Google-Warnung zur Kontensicherheit

Was die Warnung bedeutet und Googles Erläuterung

Google gibt seit Jahren Warnungen aus, wenn Hinweise darauf bestehen, dass ein "government-backed" Akteur versucht haben könnte, ein Konto anzugreifen. Nach Googles eigenen Richtlinien sind solche Benachrichtigungen vorsorglich und bestätigen nicht zwingend eine erfolgreiche Kompromittierung. Die Meldungen basieren auf nachrichtendienstlichen Indikatoren und verweisen darauf, dass ein staatlich verknüpfter Angreifer wahrscheinlich einen Versuch unternommen hat — häufig über Phishing, Malware oder andere fortgeschrittene Intrusion-Techniken — doch sie sind kein Beweis für einen tatsächlichen Sicherheitsvorfall.

Technisch gesehen kombinieren Plattformen wie Google Signale aus mehreren Quellen: ungewöhnliche Anmeldeversuche, IP- und Geo-Analysen, bekannte schädliche Infrastruktur und Informationen aus Kooperationsnetzwerken mit anderen Tech-Unternehmen sowie Open-Source-Intelligence (OSINT). Eine "government-backed" Markierung weist in der Regel auf eine höhere Stufe der Zuverlässigkeit dieser Indikatoren hin, weil sie oft mit beobachteten TTPs (Tactics, Techniques, and Procedures) zusammenfällt, die zuvor staatlichen Gruppen zugeordnet wurden.

Wichtig ist zu verstehen, dass diese Warnungen sowohl eine Schutzfunktion für betroffene Konten als auch eine Signalfunktion für die gesamte Branche haben. Wenn öffentliche Personen oder Schlüsselpersonen in der Kryptoindustrie solche Hinweise erhalten, lenkt das Aufmerksamkeit auf kollektive Abwehrmaßnahmen wie verbessertes Bedrohungsmonitoring, erhöhte MFA-Härtung und verstärkte Forensik in Exchanges und Custodial-Diensten.

Vom Warnhinweis zur organisatorischen Reaktion

Unternehmen sollten interne Prozesse etablieren, die auf solche Warnungen reagieren: direkte Validierung des Vorfalls, forensische Analyse von Anmelde- und Zugriffsdaten, taktische Härtungsmaßnahmen (z. B. temporäre Token-Rotation, Sperrung suspekte Sessions) und, falls nötig, Koordination mit CERTs und Strafverfolgung. Solche Reaktionsprozeduren minimieren Ausfallzeiten und begrenzen möglichen Schaden, wenn ein Angriff tatsächlich stattgefunden hat.

CZs Reaktion und öffentliche Resonanz

Zhao spielte die Warnung herunter und erklärte, dass er auf dem betroffenen Konto nichts Wichtiges speichere, und rief seine Follower zu guter Sicherheitsdisziplin auf. Trotzdem rückte sein Post ins Zentrum einer Debatte darüber, wie exponierte Personen im Kryptobereich — mit großen Reichweiten und weitreichenden Branchenverbindungen — weiterhin attraktive Ziele für staatlich geförderte Threat Actors sind, die auf Exchanges, Wallets oder Venture-Operationen abzielen.

Die öffentliche Reaktion zeigte zwei größere Stränge: einerseits die Präventionsebene, auf der Sicherheitsexperten konkrete Empfehlungen für Endnutzer und Institutionen aussprachen; andererseits eine geopolitische Perspektive, in der Analysten die Vermutung prüften, welche Staaten oder Gruppen Interesse an Zugang zu bestimmten Accounts haben könnten. In vielen Fällen führt allein die Bestätigung einer Warnung zu einer kurzfristigen Erhöhung der Wachsamkeit innerhalb der Community und zu intensiveren Sicherheitsscans bei Dienstleistern.

Auch aus PR-Sicht ist die Reaktion entscheidend: Transparente Kommunikation, ohne Panik zu verbreiten, kann Vertrauen stärken. Eine Mischung aus klaren Sicherheitsmaßnahmen und faktenbasierter Information entkräften Spekulationen und geben Nutzern wie Geschäftspartnern Orientierung.

Kommunikation und Krisenmanagement

Bei Vorfällen, die potenziell hohe mediale Aufmerksamkeit erzeugen, sollten betroffene Führungskräfte und Organisationen standardisierte Kommunikationsprotokolle nutzen. Dazu gehören abgestimmte Statements, die weder unüberlegte technische Details preisgeben noch relevante Sicherheitsinformationen verbergen, die Ermittlungen behindern könnten. Die Rolle von PR-, Rechts- und Sicherheitsteams ist dabei eng verzahnt.

Lazarus-Gruppe: eine anhaltende Bedrohung für Krypto

In seinen öffentlichen Kommentaren spekulierte CZ, die nordkoreanische Lazarus-Gruppe könnte hinter dem Versuchsversuch stehen. Lazarus gilt als eine der berüchtigtsten staatlich gestützten Hacking-Kollektive und wurde wiederholt mit einer Reihe hochkarätiger Crypto-Heists und Angriffen auf Wallet-Infrastrukturen in Verbindung gebracht. Sicherheitsfirmen und Blockchain-Forensik-Teams führen immer wieder Indikatoren an, die Lazarus mit multimillionenschweren Diebstählen verknüpfen, und berichten, dass die Gruppe komplexe Social-Engineering-Tricks, Supply-Chain-Infiltrationen und Malware-Kampagnen nutzt, um Gelder von Exchanges und institutionellen Wallets abzuziehen.

Historisch gesehen zeigt Lazarus eine breite Palette an Techniken: maßgeschneiderte Malware (z. B. für Credential-Stealing), Nutzung von kompromittierten Drittanbieter-Systemen, Aufbau langfristiger C2-Infrastrukturen (Command-and-Control) und gezielte Operationen gegen Mitarbeiter von Finanzdienstleistern. In vielen Fällen kombinieren die Angreifer technische Ausnutzung mit psychologischer Manipulation, um Zugang zu sensiblen Systemen oder Signaturprozessen zu erhalten.

Analysen von Blockchain-Forensik-Firmen zeigen, dass gestohlene Mittel häufig durch komplexe Mixing-Methoden und mehrstufige Transaktionen verschleiert werden. Anschließend werden Bridges und DeFi-Protokolle genutzt, um die Spur zu verwischen. Solche Muster erfordern spezialisierte Ermittlungsansätze, die Blockchain-Analytics, Netzwerkanalyse und traditionelle digitale Forensik integrieren.

Vergangene Angriffe und Auswirkungen auf die Branche

Zu den bemerkenswerten Vorfällen, die Lazarus zugeschrieben werden, zählen Angriffe auf Exchanges und Plattformen, die zu großen Asset-Verlusten führten. Diese Operationen basierten häufig auf dem Nachahmen von IT-Personal oder dem Ausnutzen von Insider-Zugängen, um Sicherheitskontrollen zu umgehen. Solche Methoden unterstreichen die Bedeutung von strenger interner Zugriffsverwaltung (Least Privilege), regelmäßigen Audits und durchsetzbaren Segmentierungsmaßnahmen in IT-Umgebungen.

Schätzungen von Blockchain-Analyse-Unternehmen deuten darauf hin, dass Gelder, die von staatlich unterstützten Gruppierungen gestohlen werden, einen nennenswerten Anteil der Einnahmen für sanktionierte Regime darstellen können. Dies weist auf einen geopolitischen Treiber hinter vielen Krypto-Angriffen hin: Finanzmittelbeschaffung, Umgehung von Sanktionen und das Erzielen von Ressourcen für staatliche Programme.

Die langfristigen Folgen solcher Angriffe reichen von unmittelbaren Vermögensverlusten über Vertrauensschäden bis hin zu regulatorischen Konsequenzen für betroffene Plattformen. Regulierungsbehörden fordern zunehmend stärkere Sicherheits- und Compliance-Maßnahmen, was die Betriebskosten für Exchanges und Verwahrer erhöhen kann, aber gleichzeitig das Sicherheitsniveau in der Branche anhebt.

Warum hochkarätige Krypto-Führungskräfte Zielscheiben sind

CZs Sichtbarkeit — sein Einfluss auf Projekte, Mentoring von Startups und Leitung von Venture-Initiativen — macht ihn zu einem besonders wertvollen Ziel. Angreifer, die Zugang zu sensiblen Kommunikationskanälen, privaten Schlüsseln oder privilegierten Verbindungen erlangen, können durch das Kompromittieren eines einzelnen Accounts unverhältnismäßig große Effekte erzielen. Das Risiko reicht von direktem finanziellen Diebstahl bis zu Reputationsschäden, Leaks interner Informationen und koordinierten Social-Engineering-Kampagnen, die das Vertrauen innerhalb des Krypto-Ökosystems ausnutzen.

Prominente Akteure haben oft erhöhte Verbindungen zu Exchanges, Börsenpartnern, Investoren und Entwicklernetzwerken; ein kompromittierter Account kann als Sprungbrett dienen, um breitere Angriffsflächen zu erreichen. Zudem nutzen Angreifer oft die Glaubwürdigkeit einer exponierten Figur, um gezielte Betrugsversuche auszuführen: etwa gefälschte Anweisungen an Drittanbieter oder manipulierte Signalisierungen gegenüber Investoren.

Ein weiterer Aspekt ist, dass Führungskräfte oft administrative oder strategische Einsichten haben, die für Angreifer wertvoll sind — Roadmaps, Partnerschaftspläne, Schlüsselfragen zur Governance oder Informationen zu größeren Token-Bewegungen. Der Wert dieser Informationen übersteigt in vielen Fällen den direkten monetären Schaden eines einzelnen Wallet-Diebstahls.

Psychologie des Angriffs auf Prominente

Angriffe gegen prominente Personen stützen sich häufig auf Vertrauen und Dringlichkeit: E-Mails, Anrufe oder Nachrichten mit scheinbar legitimen Verweisen und momentaner Dringlichkeit erhöhen die Chance auf menschliches Versagen. Schulungen zur Erkennung von Spear-Phishing sowie technische Härtung vermindern dieses Risiko erheblich. Zusätzlich empfiehlt sich die Einrichtung separater, isolierter Kommunikations- und Schlüsselmanagement-Kanäle für hochrangige Mitarbeiter.

Praktische Sicherheitsmaßnahmen für Krypto-Profis

Egal ob Sie Exchange-Betreiber, Entwickler oder Investor sind — die folgenden Maßnahmen reduzieren die Angriffsfläche gegenüber staatlichen Bedrohungen deutlich: aktivieren Sie hardwarebasierte Multi-Faktor-Authentifizierung, nutzen Sie isolierte Geräte für das Schlüsselmanagement, implementieren Sie Endpoint-Protection und regelmäßige Patch-Prozesse, prüfen Sie Drittanbieter sorgfältig und schulen Sie Teams, um ausgefeilte Phishing- und Supply-Chain-Angriffe zu erkennen.

Im Detail bedeutet das: Verwenden Sie U2F- oder FIDO2-konforme Hardware-Schlüssel (z. B. YubiKey) für kritische Accounts; lagern Sie private Schlüssel in Hardware-Wallets oder HSMs (Hardware Security Modules) mit starken Zugriffskontrollen; betreiben Sie Schlüsselverwaltung auf dedizierten, vom Internet isolierten Geräten, wenn möglich in Kombination mit Air-Gapped-Systemen für Hochrisiko-Operationen.

Darüber hinaus ist die Implementierung von Zero-Trust-Prinzipien essenziell: jede Anfrage wird verifiziert, der Netzwerkzugang wird segmentiert und Rechte werden minimal vergeben. Regelmäßige Überprüfungen der Access-Logs, automatisierte Alerts für ungewöhnliche Aktivitäten und kontinuierliches Monitoring durch Threat-Intelligence-Dienste helfen, frühe Anzeichen einer Kompromittierung zu erkennen.

Technische und organisatorische Kontrollen

Weitere konkrete Maßnahmen umfassen: Penetrationstests und Red-Teaming, strenge Vendor-Risk-Assessments für Software-Lieferanten, Code-Review-Prozesse, Schutz sensibler Build-Pipelines gegen Manipulation, sowie die Verwendung von Secure Boot und TPMs in kritischer Infrastruktur. Incident-Response-Pläne sollten regelmäßig geübt werden und Forensik-Tools zur schnellen Analyse von Speicherabbildern, Logs und Netzwerkverkehr bereitstehen.

Für institutionelle Akteure empfiehlt sich zudem die Einführung von Transaktionslimits, Multi-Sig-Architekturen für Wallets und eine Trennung von Verantwortlichkeiten (Segregation of Duties), um das Risiko von internen Angriffen oder Fehlkonfigurationen zu reduzieren.

Blick nach vorn: Überwachung, Sanktionen und die Krypto-Landschaft

Der Vorfall erinnert daran, dass die Schnittstelle von Geopolitik und Kryptowährungen anhaltende Cyber-Risiken erzeugt. Während staatliche Akteure vermehrt Blockchain-Infrastruktur und prominente Branchenakteure ins Visier nehmen, müssen Exchanges, Custodians und Projekte weiterhin in Bedrohungsintelligenz, forensische Fähigkeiten und schichtweise Abwehr investieren. Öffentliche Warnungen großer Tech-Firmen wie Google erhöhen das Bewusstsein, betonen aber gleichzeitig die Notwendigkeit entschlossener, proaktiver Sicherheitspraktiken in der gesamten Branche.

Regulierungsbehörden weltweit reagieren mit strengeren Anforderungen an Sicherheitsstandards, Meldepflichten und Due-Diligence-Anforderungen für Verwahrer und Broker. Das führt zu einer Professionalisierung des Sicherheitsniveaus, erhöht aber auch die operative Komplexität. Marktteilnehmer sollten daher sowohl technische Schutzmaßnahmen als auch Compliance-Prozesse nicht vernachlässigen.

Für Akteure in der Krypto-Ökonomie gilt die klare Botschaft: behandeln Sie Warnungen, die auf staatlich verknüpfte Angreifer hinweisen, ernsthaft; folgen Sie verifizierten Empfehlungen von Plattformanbietern; sichern Sie Konten proaktiv und gehen Sie davon aus, dass hochentwickelte Gegner weiterhin Systeme weltweit sondieren werden. Ein robustes Sicherheits-Baseline-Programm, kombiniert mit kontinuierlicher Weiterentwicklung auf Basis von Bedrohungsdaten, ist die beste Verteidigung gegen solche Szenarien.

Zusammenfassend zeigt der Fall, dass sowohl technische Härtung (MFA, Hardware-Wallets, Zero-Trust) als auch organisatorische Maßnahmen (Schulung, Vendor Management, Incident Response) notwendig sind, um resilient gegenüber staatlich geförderten Cyberbedrohungen zu bleiben. Nur durch eine Kombination aus Prävention, Erkennung und Reaktion kann die Branche ihre kritische Infrastruktur und prominente Akteure schützen.

Quelle: crypto

Kommentar hinterlassen