6 Minuten

Apple beginnt, nach der Veröffentlichung von iOS 26.1, iPadOS 26.1 und macOS 26.1 im Hintergrund unauffällige und schlanke Sicherheits-Patches auf iPhone, iPad und Mac zu installieren. Diese Maßnahme zielt darauf ab, dringende Sicherheitslücken zwischen größeren Betriebssystem-Releases zu schließen, ohne Anwendern die Installation kompletter Systemupdates aufzuzwingen. Die Neuerung soll zeitkritische Angriffsfenster verkürzen, indem gezielte Schutzmaßnahmen verteilt werden, die speziell auf häufig angegriffene Komponenten abzielen.

Warum Apple auf Hintergrund-Sicherheitsfixes umstellt

Über Jahre hat Apples Sicherheitsstrategie stark darauf gesetzt, dass Nutzer System- und Sicherheitsupdates schnell installieren. In der Praxis verzögern viele Anwender Updates: Einige schalten Update-Erinnerungen aus oder ignorieren sie wiederholt, andere befürchten, dass neue Versionen ältere Geräte verlangsamen oder Kompatibilitätsprobleme erzeugen. Dieses Zögern erzeugt ein kritisches Zeitfenster, das Angreifer gezielt ausnutzen können — besonders bei Zero-Day-Schwachstellen mit hohem Schadpotenzial. Gerade bei Remote-Exploits, die über Webinhalte ausgeliefert werden, kann eine Verzögerung katastrophale Folgen haben.

Um dieses Risiko zu minimieren, separiert Apple nun kritische Sicherheitsreparaturen von vollständigen System-Upgrades. Die neue Option, die Apple intern als „Background Security Improvements" bezeichnet (auf Deutsch etwa: Hintergrund-Sicherheitsverbesserungen), verteilt kleine, gezielte Patches — häufig für Browser-Komponenten und Web-Frameworks — direkt an Geräte, ohne dass ein vollständiges Betriebssystem-Update oder eine aktive Nutzerinteraktion nötig ist. Diese modulare Herangehensweise erlaubt es Apple, besonders gefährdete Komponenten schnell zu härten und so das Risiko von großflächigen Angriffen zu reduzieren. Für IT-Administratoren in Unternehmen und Bildungseinrichtungen bietet dieses Modell zudem die Möglichkeit, kritische Lücken schneller zu schließen, obwohl vollständige Versionsupdates weiterhin geplant und getestet werden sollten.

Was diese Patches tatsächlich bewirken

Bei diesen Hintergrund-Patches handelt es sich nicht um vollständige System-Updates. Vielmehr liefert Apple kompakte Korrekturen, die gezielt häufig angegriffene Komponenten reparieren — allen voran Safari und das WebKit-Framework. Da viele Zero-Day-Exploits über präparierte Webseiten oder eingebettete Inhalte ausgeführt werden, reduziert eine schnelle Härtung von WebKit die Angriffsfläche erheblich. Technisch gesehen adressieren diese Patches typischerweise Schwachstellen wie Speicherfehler, Use-after-free-Bugs, fehlerhafte Eingabevalidierung oder Privilegieneskalationen innerhalb des Browser-Rendering-Prozesses bzw. zugehöriger Systembibliotheken.

In der Praxis bedeutet das: Wird eine kritische WebKit-Sicherheitslücke entdeckt, kann Apple den betroffenen Code absichern und den Exploitweg schließen, lange bevor ein nummeriertes Zwischenrelease (etwa iOS 26.1.1) veröffentlicht und von den Nutzern installiert wurde. Die Auslieferung erfolgt verschlüsselt und signiert über die bestehende Update-Infrastruktur, wodurch die Integrität der Patches gewährleistet bleibt. Für Endanwender bleibt der Ablauf meist unsichtbar — das System empfängt das Update, installiert die minimale Änderung und protokolliert sie in den Systeminformationen. Aus technischer Perspektive handelt es sich häufig um Delta- oder Modul-Patches, die nur die betroffenen Bibliotheken oder Framework-Komponenten ersetzen, nicht das komplette Kernel- oder Firmware-Image. Dies hält den Downloadumfang niedrig, verringert Ausfallzeiten und reduziert potenzielle Nebenwirkungen auf Performance oder Batterie.

Aktiviert standardmäßig — aber abwählbar

Die Funktion ist in den aktuellen Releases standardmäßig aktiviert, doch Apple erlaubt technisch versierten Anwendern die Wahl, sie zu deaktivieren, falls sie volle Kontrolle über jede Änderung am Gerät bevorzugen. Das Ausschalten bedeutet jedoch, dass wichtige Schutzmaßnahmen bis zum nächsten vollständigen Systemupdate verzögert werden, was das Gerät potenziell verwundbarer macht. Unternehmen und IT-Administratoren sollten diese Entscheidung sorgfältig abwägen: Während Privatnutzer in der Regel von der automatischen Absicherung profitieren, können manche Enterprise-Umgebungen strikte Update-Kontrollen oder Tests erfordern — hier bieten Mobile Device Management (MDM)-Lösungen erweiterte Richtlinien, um automatische Patches gezielt zu steuern.

Apple veröffentlicht in Sicherheitsnotizen und auf seiner Webseite Informationen zu behobenen Schwachstellen und zugehörigen CVE-Identifikatoren; dennoch bleiben einige technische Details aus Sicherheitsgründen zunächst begrenzt, bis ein großer Teil der Geräte gepatcht ist. Transparenzberichte und Sicherheitsdokumentation helfen Administratoren, Gefährdungsanalysen vorzunehmen, und geben Hinweise darauf, welche Komponenten besonders anfällig waren. Für Nutzer bedeutet die Standard-Aktivierung einen spürbaren Schutz gegen schnell verbreitete Angriffe, während der Wegfall manueller Eingriffe die Hürde senkt, dauerhaft auf dem neuesten Stand zu bleiben.

So deaktivieren Sie automatische Hintergrund-Sicherheits-Patches

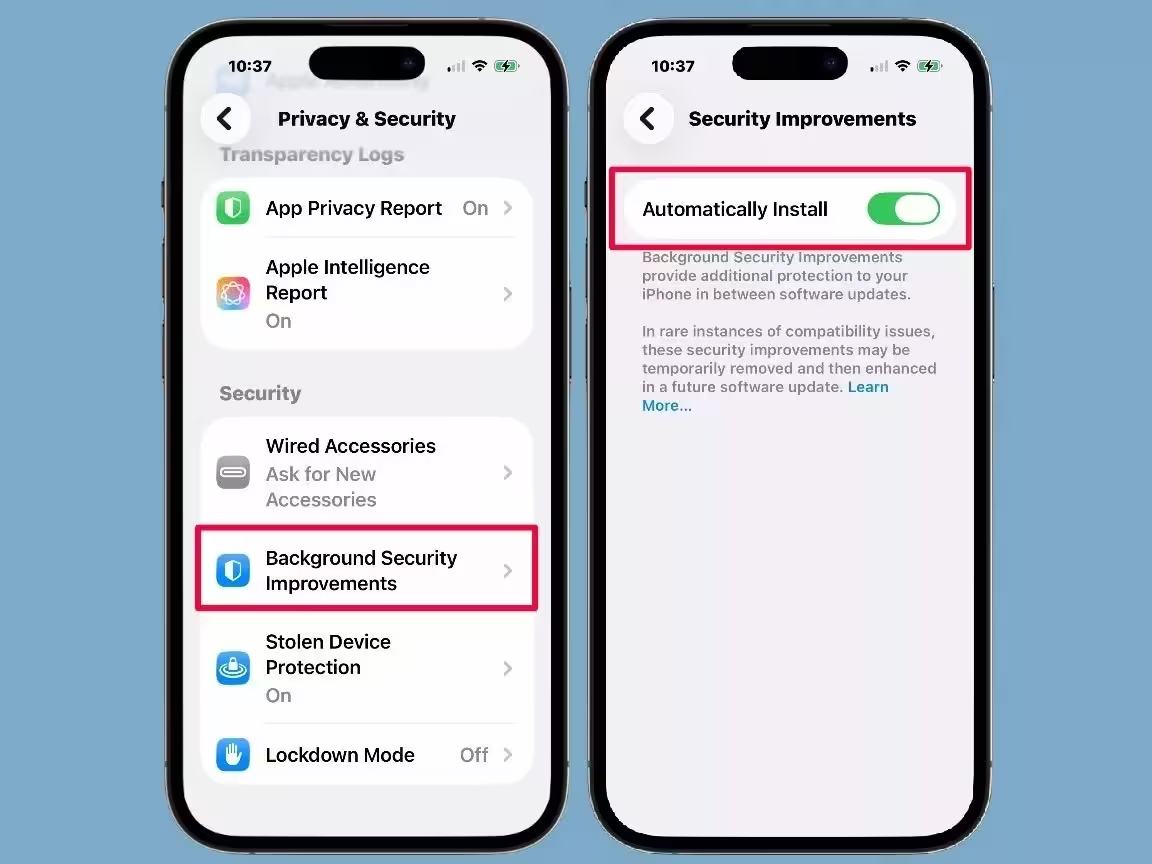

- Auf iPhone und iPad: Öffnen Sie Einstellungen > Datenschutz & Sicherheit > suchen Sie "Background Security Improvements" (Hintergrund-Sicherheitsverbesserungen) und schalten Sie "Automatisch installieren" aus. Beachten Sie, dass dies die automatische Verteilung kritischer Sicherheits-Patches stoppt — regelmäßige manuelle Updates werden weiterhin empfohlen, um vollständige OS-Fixes zu erhalten.

- Auf dem Mac: Öffnen Sie Systemeinstellungen > Datenschutz & Sicherheit und scrollen Sie zum Bereich am unteren Rand, wo die Option "Background Security Improvements" angezeigt wird. Deaktivieren Sie die Funktion, wenn Sie vollständige Kontrolle über jede Änderung behalten möchten. In Unternehmensumgebungen kann diese Einstellung auch über MDM-Profile gesteuert und zentral verwaltet werden.

Letztlich spiegelt diese Änderung einen Abwägungsprozess wider: ein höheres Sicherheitsniveau und geringere Angriffsflächen für die Mehrheit der Nutzer gegenüber absoluter Kontrolle für Power-User und verwaltete IT-Umgebungen. Für die meisten Personen stellt das Belassen der Hintergrund-Sicherheitsupdates eine unaufdringliche und effektive Methode dar, um gegen die gefährlichsten und schnell verbreiteten Bedrohungen geschützt zu sein. Zusätzlich zur Aktivierung dieser Hintergrund-Patches empfehlen Sicherheitsexperten, regelmäßige vollständige Systemupdates zeitnah zu installieren, sichere Passwörter und Zwei-Faktor-Authentifizierung zu verwenden, Backups zu pflegen und die Gerätehygiene — etwa das Vermeiden dubioser Links oder unsicherer Netzwerke — beizubehalten.

Technisch interessierte Leser sollten beachten, dass diese Hintergrund-Mechanismen bestehende Sicherheitsinfrastrukturen wie Code-Signing, Software-Update-Server und TLS-geschützte Verbindungen nutzen, um Manipulation zu verhindern. Apples Ansatz, modulare Komponenten wie WebKit schnell zu härten, ist dabei ein pragmatischer Kompromiss zwischen Verantwortlichkeit, Kompatibilität und Zeitdruck bei Zero-Day-Behebungen. Wer maximale Transparenz möchte, kann auf den Support- und Sicherheitsseiten von Apple nach detaillierten Informationen zu einzelnen Patches suchen oder den CVE-Listen folgen, die häufig in den offiziellen Sicherheitsmitteilungen referenziert werden. Für IT-Manager bleibt die Empfehlung: Nutzen Sie MDM-Tools, legen Sie Update-Strategien fest und testen Sie major Releases vor großflächigen Rollouts — kombinieren Sie dies mit der Möglichkeit, Hintergrund-Patches zu erlauben, um die Reaktionsfähigkeit gegenüber akuten Bedrohungen zu erhöhen.

Quelle: smarti

Kommentar hinterlassen