6 Minuten

Samsung Galaxy-Telefone wurden fast ein Jahr lang stillschweigend von einer hochentwickelten Spyware attackiert, die in Bilddateien versteckt war, bevor ein dauerhafter Fix breit ausgerollt wurde. Die Angreifer nutzten eine Zero-Day-Schwachstelle in Samsungs Bildverarbeitungsbibliothek aus und erhielten so tiefen Zugriff auf die Geräte der Opfer, ohne dass Nutzer irgendetwas anklicken oder aktiv öffnen mussten. Dieser Vorfall zeigt, wie kritisch die Sicherheitslage rund um Medienverarbeitung und automatische Vorschauen auf mobilen Geräten geworden ist und unterstreicht die Bedeutung regelmäßiger Android-Sicherheitsupdates für Galaxy-Smartphones.

How the exploit worked and what LANDFALL did

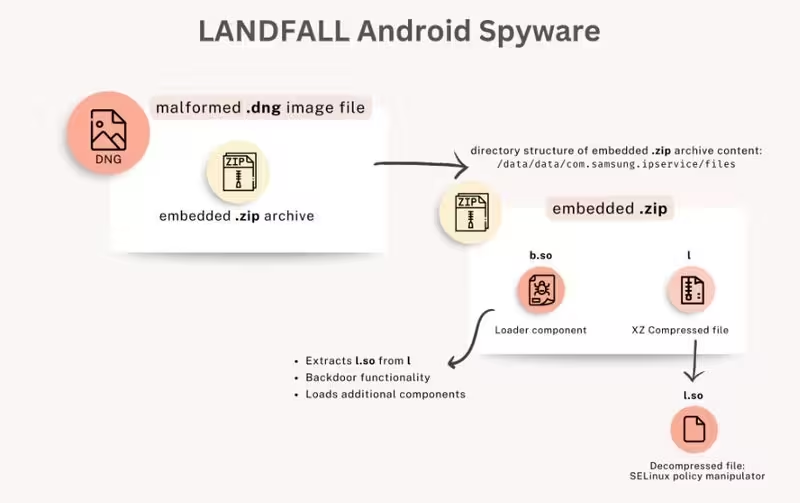

Sicherheitsforscher verfolgten die Kampagne bis zu einer Zero-Day-Schwachstelle in Samsungs Android-Bildverarbeitungsbibliothek zurück (CVE-2025-21042). Angreifer betteten die Spyware namens LANDFALL in manipulierte DNG-Bilddateien ein; diese beschädigten Bilder waren so konstruiert, dass sie die Bibliothekslücke auslösten, sobald das Telefon versuchte, die Datei zu dekodieren, zu indexieren oder als Vorschau/Thumbnail zu rendern. Der entscheidende Punkt: Diese Ausführung geschah automatisch während der normalen Medienverarbeitung, ohne sichtbare Interaktion des Nutzers – allein das Empfangen oder automatisierte Verarbeiten der Datei reichte, um den Code auszuführen.

Nach erfolgreicher Ausnutzung verschaffte sich LANDFALL umfassende Überwachungsfähigkeiten. Die Malware konnte Mikrofone in Echtzeit abhören und aufnehmen, Telefonate abfangen, GPS-Standorte verfolgen sowie auf Fotos, Nachrichten, Kontakte, Anruflisten und Browserverläufe zugreifen. Technisch implementiert war LANDFALL so, dass es Persistenz erzielte — die Schadsoftware überlebte Neustarts und tarnte sich gegenüber gängigen Antivirus-Scans. Solche Funktionen deuten auf signifikanten Entwicklungsaufwand und organisatorische Ressourcen hin, wie sie typischerweise bei gezielter Spionage zum Einsatz kommen.

Flowchart für die LANDFALL-Spyware

Targets, timeline and platform scope

Palo Alto Networks Unit 42 berichtete, dass LANDFALL in zielgerichteten Spionagekampagnen Mitte 2024 aktiv verwendet wurde, also Monate bevor Samsung die erste Korrektur im April 2025 einspielte. Die Angriffe waren keine breit gestreuten Malware-Wellen, sondern auf einzelne, gezielt ausgewählte Personen fokussiert. Laut den Untersuchungen konzentrierten sich viele der beobachteten Ziele auf Regionen im Nahen und Mittleren Osten, darunter Türkei, Iran, Irak und Marokko. Diese regionale Eingrenzung und die selektive Angriffsmethodik sprechen für eine aufwendige, informationsgetriebene Kampagne mit konkreten Zielen.

Als betroffene Geräte identifizierten die Analysten Modelle aus den Galaxy S22-, S23- und S24-Familien sowie das Z Fold 4 und Z Flip 4. Frühere Berichte legen nahe, dass die Galaxy S25-Modelle nicht im Fokus der Angreifer standen, was auf eine gezielte Auswahl kompatibler Firmware- und Bildverarbeitungsstacks hindeutet. Die Auswahl der Zielgeräte kann durch die spezifischen Versionen der Bildverarbeitungsbibliothek und deren Einbindung in verschiedene Modellreihen erklärt werden.

Nach dem April-Update, das CVE-2025-21042 adressierte, veröffentlichte Samsung später im September 2025 außerdem einen Fix für eine weitere Zero-Day-Schwachstelle in der Imaging-Bibliothek (CVE-2025-21043). Meta, die Muttergesellschaft von WhatsApp, erklärte öffentlich, dass sie keine Hinweise darauf gefunden habe, dass WhatsApp selbst den Exploit ausgeliefert habe, obwohl erste Berichte darauf hindeuteten, dass manipulierte DNG-Dateien über Messaging-Plattformen verteilt worden sein könnten. Diese Klarstellungen sind wichtig, um Missverständnisse über die Rolle einzelner Dienste zu vermeiden, während gleichzeitig die Angriffsvektoren und -pfade weiterhin untersucht werden sollten.

Why this mattered — and why no clicks were needed

Der Fall macht ein fundamentales Problem deutlich: Bibliotheken zur Medienanalyse sind ein attraktives Angriffsziel, weil sie viele komplexe, proprietäre und heterogene Formate verarbeiten müssen. Solche Libraries parsen Metadaten, Bildkomponenten, Farbräume und Containerstrukturen; ein sorgfältig manipuliertes Element kann beim automatischen Dekodieren zur Ausführung von Fremdcode führen. In der Praxis bedeutet das, dass Nutzer nicht einmal aktiv eine Datei öffnen oder antippen müssen — die bloße Zustellung einer präparierten Datei und das automatische Generieren von Vorschaubildern oder Thumbnails kann reichen, um ein Gerät zu kompromittieren.

Aus sicherheitstechnischer Sicht verstärkt dieser Vorfall die Notwendigkeit, die Angriffsfläche durch Maßnahmen wie das Deaktivieren automatischer Medienvorschauen, striktere Sandboxen für Medien-Renderer und regelmäßige Sicherheitsupdates zu minimieren. Für Entwickler von Betriebssystemen und OEMs wie Samsung ist die robuste Isolation von Code, der Mediendateien verarbeitet, sowie eine restriktive Fehlerbehandlung entscheidend, um ähnliche Exploits künftig zu verhindern. Für Anwender bleibt die Kombination aus wachsamem Verhalten, aktuellen Patches und restriktiven Einstellungen die wichtigste Schutzmaßnahme.

Practical steps to protect your Galaxy

- Install updates: Stellen Sie sicher, dass Ihr Gerät das Android-Sicherheitsupdate von April 2025 oder später installiert hat (sowie alle nachfolgenden Samsung-Patches), da diese Updates die relevanten Zero-Day-Schwachstellen adressieren. Regelmäßige System- und Sicherheitsupdates sind die effektivste Verteidigung gegen bekannte Exploits und enthalten oft wichtige Fixes für Bildverarbeitungsbibliotheken und andere kritische Komponenten.

- Disable auto‑download/preview: Deaktivieren Sie automatische Medien-Downloads und automatische Vorschauen in Messaging-Apps wie WhatsApp, Telegram und anderen. Wenn Bilder oder Videos nicht automatisch dekodiert werden, reduziert dies die Wahrscheinlichkeit, dass eine manipulierte Datei unbemerkt ausgeführt wird. Viele Messaging-Apps bieten Einstellungen für das automatische Herunterladen mobiler Daten, die Sie auf WLAN-Betrieb beschränken oder komplett ausschalten sollten.

- Use hardened modes: Aktivieren Sie auf Android-Geräten nach Möglichkeit den erweiterten Schutzmodus (Android Advanced Protection) oder ähnliche Hardening-Funktionen. Für iOS-Nutzer, die einem hohen Risiko ausgesetzt sind, kann der Lockdown Mode zusätzlichen Schutz bieten. Diese Modi schränken bestimmte Funktionen und App-Aktivitäten ein, erhöhen die Sicherheitsüberprüfung für eingehende Inhalte und reduzieren die Angriffsfläche für gezielte Spionage-Tools.

- Limit app permissions: Überprüfen und entziehen Sie unnötige Berechtigungen für Apps, insbesondere Zugriff auf Mikrofon, Standort und Speicher. Viele Apps verlangen Berechtigungen, die für ihre Kernfunktion nicht erforderlich sind; ein restriktives Berechtigungsmanagement verhindert, dass kompromittierte oder bösartige Apps auf sensible Ressourcen zugreifen können.

- Monitor for unusual behavior: Achten Sie auf Anzeichen ungewöhnlichen Verhaltens wie unerklärlichen Akkuverbrauch, ungewöhnlichen Netzverkehr, plötzliche Leistungsabfälle oder Änderungen in der App-Nutzung. Solche Indikatoren können frühe Hinweise auf eine Infektion sein und sollten mit gezielten Prüfungen, Logs oder einem Scan durch vertrauenswürdige Sicherheits-Tools untersucht werden.

Kurz gesagt: Update jetzt, stoppen Sie das automatische Herunterladen unbekannter Medien und behandeln Sie unerwartete Dateien — selbst von bekannten Kontakten — mit Vorsicht. Die LANDFALL-Episode erinnert daran, dass selbst alltägliche Funktionen wie Bildvorschauen zu Einfallstoren werden können, wenn Kernbibliotheken verwundbar sind. Für Unternehmen, Sicherheitsforscher und Administratoren bedeutet dies, Integrations- und Prüfprozesse für Medienbibliotheken zu stärken, Bug-Bounty-Programme zu fördern und Transparenz über gefundene Schwachstellen zu schaffen, damit schnelle und koordinierte Patches möglich werden. Für individualanwender ist die Kombination aus Disziplin beim Umgang mit Anhängen, gezielten Sicherheitseinstellungen und aktuellen Systemupdates die beste Strategie, um das Risiko von hochentwickelter Spyware wie LANDFALL deutlich zu reduzieren.

Quelle: phonearena

Kommentar hinterlassen